Alors que le monde se rapproche d'un avenir sans cuisson, une véritable corne d'abondance d'options d'identification se déploie. De HEMS, adresses IP et MAIDS à FLoC, ID5, TTD et Panorama, c'est un monde d'acronymes, salles blanches de données et des consommateurs responsabilisés. Que doit faire un spécialiste du marketing numérique ? Heureusement, les options d'identification universelle sans tiers sont de plus en plus nombreuses. Comprendre les avantages et les inconvénients vous permettra de faire vos choix.

Les identifications universelles vont au-delà des cookies comme... les fusées battent les bicyclettes

Et voici pourquoi. Les identifiants universels (UID) sont à peu près ce à quoi ils ressemblent : des identifiants persistants, à l'instar des cookies à la première personne, stockés dans le navigateur d'un utilisateur. Mais plutôt que de s'appuyer sur le processus de synchronisation des cookies basé sur le protocole HTTP pour identifier les utilisateurs dans différents domaines ou appareils, les UID sont appariés et synchronisés à l'aide d'un large éventail de données probabilistes et déterministes. Ils peuvent ensuite être modélisés, ce qui vous permet de mieux cibler les appareils, les plateformes, les lieux et même les courriels.

Alors que le secteur s'empresse d'ajouter les UID aux plateformes de gestion des données, les spécialistes du marketing ne peuvent qu'y gagner. En effet, les leaders du secteur sont de plus en plus sophistiqués dans leur capacité à mettre les UID au service de la publicité programmatique et d'autres tactiques de marketing numérique. Les marques peuvent ainsi identifier et comprendre les consommateurs de manière à susciter un engagement et un enthousiasme authentiques. Alors, comment fonctionnent ces UID ?

Plonger dans le multivers universel de l'identification

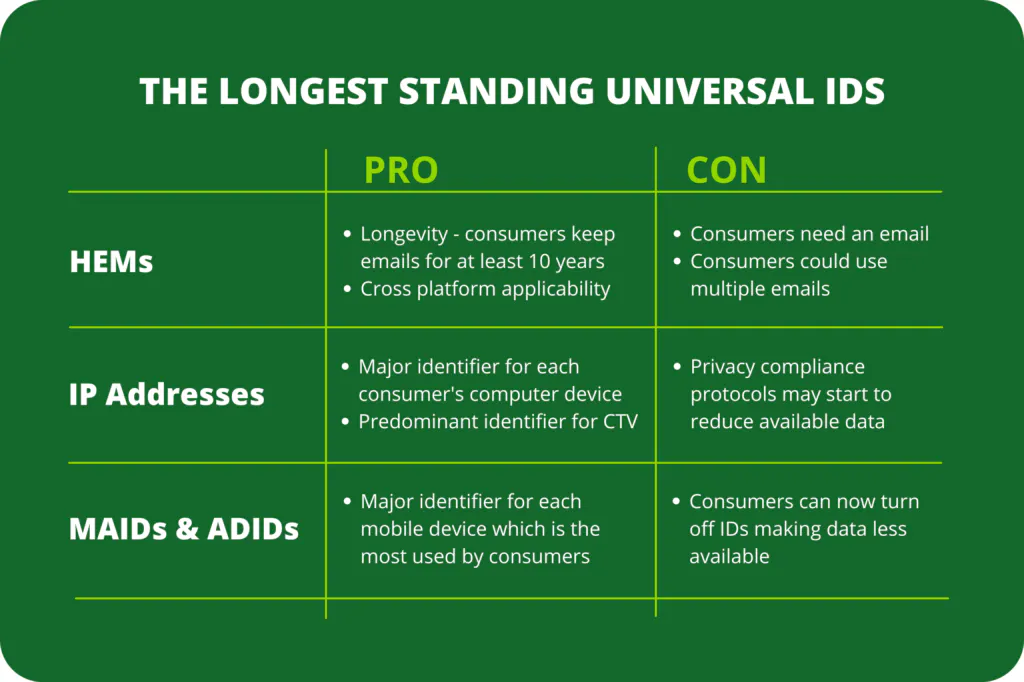

Certains identifiants et attributs universels, tels que Emails hachés (HEMS), Adresses IPEt identifiants publicitaires mobiles (MAID) ou identifiants publicitaires Android (ADID)existent depuis longtemps.

Par exemple, le hachage de données cryptographiques, tel que celui utilisé pour créer le système HEMS, existe depuis que l'humanité existe. Le hachage, qu'il s'agisse de courriers électroniques, d'autres contenus en ligne ou de mots prononcés, consiste à réorganiser des éléments de données pour qu'ils correspondent à un modèle donné qui a une signification pour les personnes ou les systèmes disposant des clés.

Les HEM existent en ligne, donc leur Le hachage utilise un algorithme mathématique pour convertir le courriel en une valeur binaire d'une certaine longueur. Une comparaison analogue serait le Pig Latin, où les anglophones réarrangent les sons des mots, les rendant incompréhensibles à ceux qui ne connaissent pas les règles du Pig Latin.

Ce qui fait la valeur des HEM en tant qu'UID est leur longévité et leur applicabilité multiplateforme. En moyenne, les consommateurs américains conservent leurs e-mails pendant au moins 10 ans et les utilisent comme identifiants de connexion et identifiants similaires pour différents sites - qui ont tous leur propre adresse IP unique. Aujourd'hui, une grande partie de cette activité de navigation se fait bien sûr sur des appareils mobiles, qui comportent leur propre MAID ou ADID. Faire correspondre tous ces identifiants est en train de devenir une véritable mode. On pourrait dire qu'il s'agit d'une abondance de correspondances faites au paradis.

Bien que ces identifiants fonctionnent très bien ensemble, les HEMS se distinguent des autres. Mais, en réalité, tous ces identifiants ont des limites. Voici pourquoi :

- LesHEM ne fonctionnent que si vous avez l'adresse électronique d'un client, ils ne sont donc pas excellents en soi pour l'acquisition.

- Lesadresses IP -l'identifiant prédominant de latélévision- sont confrontées à un avenir qui ressemble beaucoup à celui des cookies tiers. La proposition Gnatcatcher récemment annoncée par Google pour masquer les adresses IP rejoint un nombre croissant de protocoles de confidentialité désignant les adresses des appareils comme des informations personnelles identifiables, ou IPI.

- LesMAID et ADID sont utiles en tant qu'attributs pour la résolution et la modélisation des identités, mais comme les utilisateurs peuvent les désactiver, ils ne constituent pas des UID très fiables.

En fait, on pourrait dire que presque tous les identifiants actuellement utilisés fonctionnent bien quelque part et parfois. Mais pas tout le temps. Ou partout où les spécialistes du marketing en ont besoin.

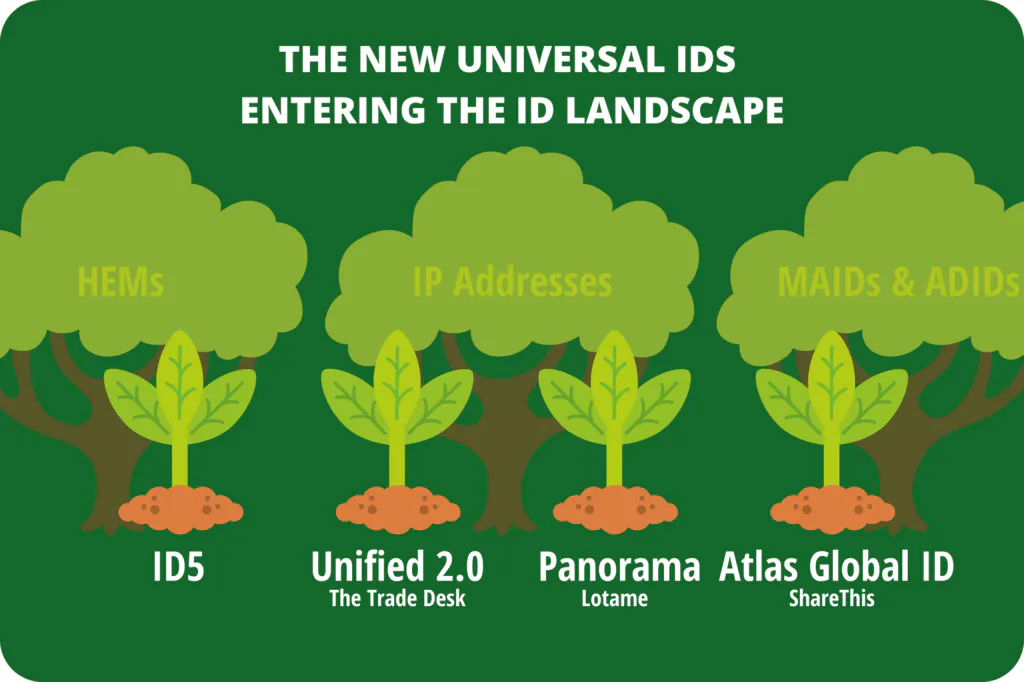

C'est pourquoi une nouvelle génération d'UID est en train d'émerger.

Imaginez que l'impossible soit possible... votre marque, ou votre campagne, peut synchroniser et interpréter de vastes quantités de données riches en attributs provenant de sources multiples, dans divers secteurs et lieux, rapidement, à un prix abordable et avec un degré de probabilité élevé.

C'est ce que font les UID. Cool, hein ?

Voilà ce qu'il en est. Les UID sont des solutions technologiques, créées par des entreprises de haute technologie qui possèdent et/ou rassemblent différentes sources de données importantes pour les analyser. Cette analyse peut être probabiliste, déterministe ou un mélange des deux.

L'analyse déterministe repose sur des identifiants plus sûrs, tels que les identifiants de connexion et les e-mails. L'analyse probabiliste, quant à elle, repose sur la multiplicité. En passant au peigne fin des centaines de signaux provenant de plusieurs appareils et canaux, l'analyse probabiliste peut dériver des profils d'utilisateurs anonymes dont les comportements sont similaires à ceux des utilisateurs réels.

Tandis que même les meilleures entreprises qui développent des identifications probabilistes peuvent se vanter d'une précision de 70 à 95 %.Par rapport aux identifiants déterministes, leur avantage réside dans le fait qu'ils peuvent être aussi précis sans disposer de quantités massives de données déterministes, ce dont relativement peu d'entreprises disposent.

Les informations personnelles identifiables (PII) étant de plus en plus protégées, la valeur de l'analyse probabiliste et de la représentation graphique par des experts augmente.

Les principaux fournisseurs de solutions ad tech mettent au point des solutions UID prometteuses, notamment ID5, Unified 2.0 de The Trade Desk et Panorama de Lotame, qui sont toutes interopérables avec les solutions suivantes ShareThis Atlas ID et avec une couverture croissante. Chacun de ces acteurs offre des options différentes et utilise des algorithmes propriétaires. Le choix du bon dépend donc réellement de vos besoins et de la solution UID qui s'en rapproche le plus. Par exemple :

- Disposez-vous de grandes quantités de données déterministes de qualité qui peuvent accélérer la mise en correspondance ?

- Ou bien cherchez-vous à tirer parti d'analyses plus probabilistes pour élargir votre vision du marché ?

- Quelles sont les parties du globe qui comptent le plus ?

- Quels sont les secteurs d'activité que vous devez couvrir ?

ID5 combine son expertise historique dans le domaine de la comparaison d'identifiants et une couverture et une sécurité européennes solides, avec un accent mis sur la vie privée dans la reconnaissance des utilisateurs et les capacités de mesure. Les premières étapes consistent à intégrer gratuitement les données des marques à ID5. Ensuite, une gamme de solutions sera disponible pour répondre aux besoins des éditeurs, des annonceurs, des plateformes d'offre et de demande, tout en garantissant la protection des données et les résultats.

L'identifiant unifié 2.0 du Trade Desk, forte aux États-Unis et susceptible de prendre une position dominante sur le marché, propose une approche différente. Leur solution est open source et interopérable, tout en améliorant la confidentialité et la transparence pour les consommateurs. TTD fait tourner les clés de cryptage, impose un code de conduite à tous les participants par des audits réguliers et offre aux consommateurs la possibilité de consulter et de gérer facilement leurs préférences, y compris de se retirer à tout moment.

Panorama ID par Lotame, d'autre part, est une solution d'identité probabiliste "fondée sur la vie privée et les personnes" pour le web ouvert, qui se concentre principalement sur les signaux non authentifiés ainsi que sur les données relatives aux téléphones portables, aux TVC et aux clients. Le vice-président de la gestion des produits de Lotame, Pierre DiennetL'entreprise estime que les solutions d'identité reposant sur des clients enregistrés ou identifiés par courriel laissent probablement 80 % du marché inexploité. Une gamme de solutions offre une analyse et une modélisation de l'audience multiplateforme, ainsi que des segments prêts à l'emploi adaptés à la planification, à la compréhension ou à l'activation. En outre, la bonne vieille résolution d'identité peut aider les spécialistes du marketing à adapter le ciblage des campagnes et à élargir les options d'activation, ainsi que d'autres capacités.

Et alors que Google a mis son FLoC Son approche (telle qu'elle a été présentée jusqu'à présent) dissimule les individus "dans la foule" et utilise un traitement sur l'appareil pour préserver la confidentialité de l'historique Web sur le navigateur.

Peut-être que ce futur sans cookies n'est pas aussi effrayant qu'il n'y paraît. Avec suffisamment de données et de puissance technique facilement disponibles, les spécialistes du marketing acquièrent plus de capacités sans cookies qu'ils n'en avaient auparavant. Eh bien, comme on dit... c'est ainsi que le cookie s'émiette.

À emporter

Les identifiants universels deviennent disponibles. Et ils fonctionnent. Les leaders sont ID5.io, Unified 2.0 de The Trade Desk, Panorama de Lotame et d'autres. Tirer parti de la puissance du web non authentifié, ainsi que des identificateurs de première partie, dans le respect des contraintes des DPI, c'est comme... eh bien, comme avoir son dessert et le manger aussi.